主管部门发出的安全风险报告,一般只能定位到局域网的公网IP。网管技术人员要处理解决该安全事件,还需要定位到具体的终端电脑。这个定位工作非常考验网管的技术,没有对应的技术储备,加上没有合适的工具的话,你就只能一台电脑一台电脑的杀毒了。

在如何检测局域网内感染了木马病毒的电脑?一文中,我们介绍了如何通过WSG上网行为管理网关的“入侵防御”功能来定位挖矿、中毒、以及感染了木马的电脑。对绝大部分情况来说,开启入侵防御功能就可以检测到被感染的终端电脑。然后对该电脑进行查毒杀毒就可以了。有些情况下,由于特征库版本不一致,或者检测技术不一样,也可能存在并没有检测到的情况。这时候,我们还可以通过自定义规则的方式,来扩大检测的内容。在本文中,我将介绍如何自定义检测规则。

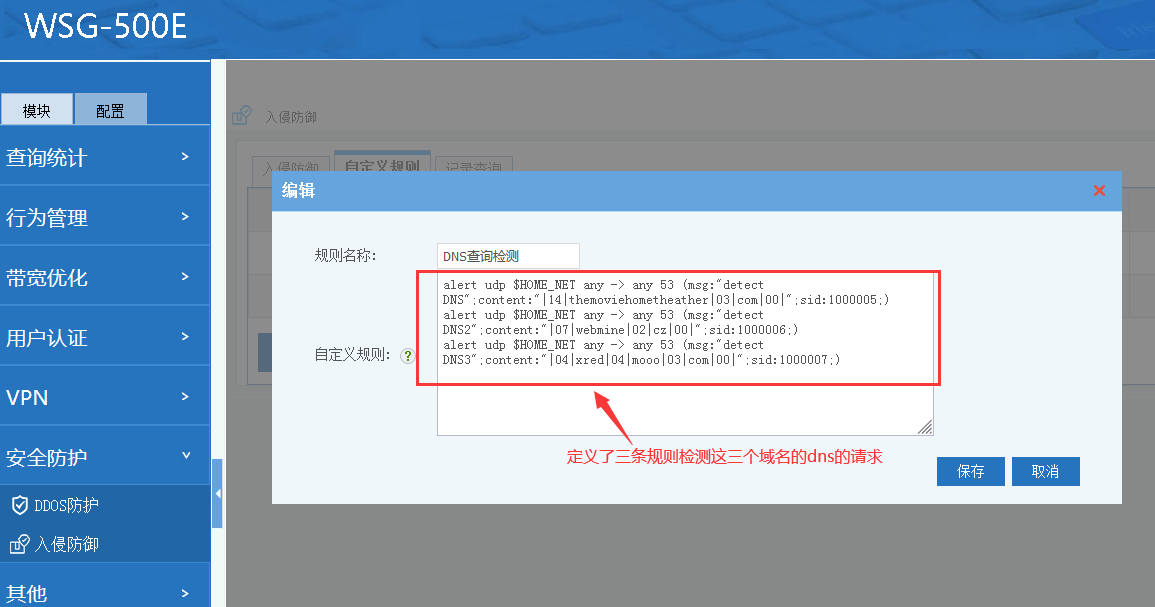

如下图,图中是主管部门发出的安全风险报告。我们可以看到,这三条记录是通过dns来触发的,上级部门检测到内网有终端dns解析了这些域名,所以触发了安全报告。这个触发是非常敏感的,举例来说,你只要去ping一下对应的域名,就会触发安全事件。

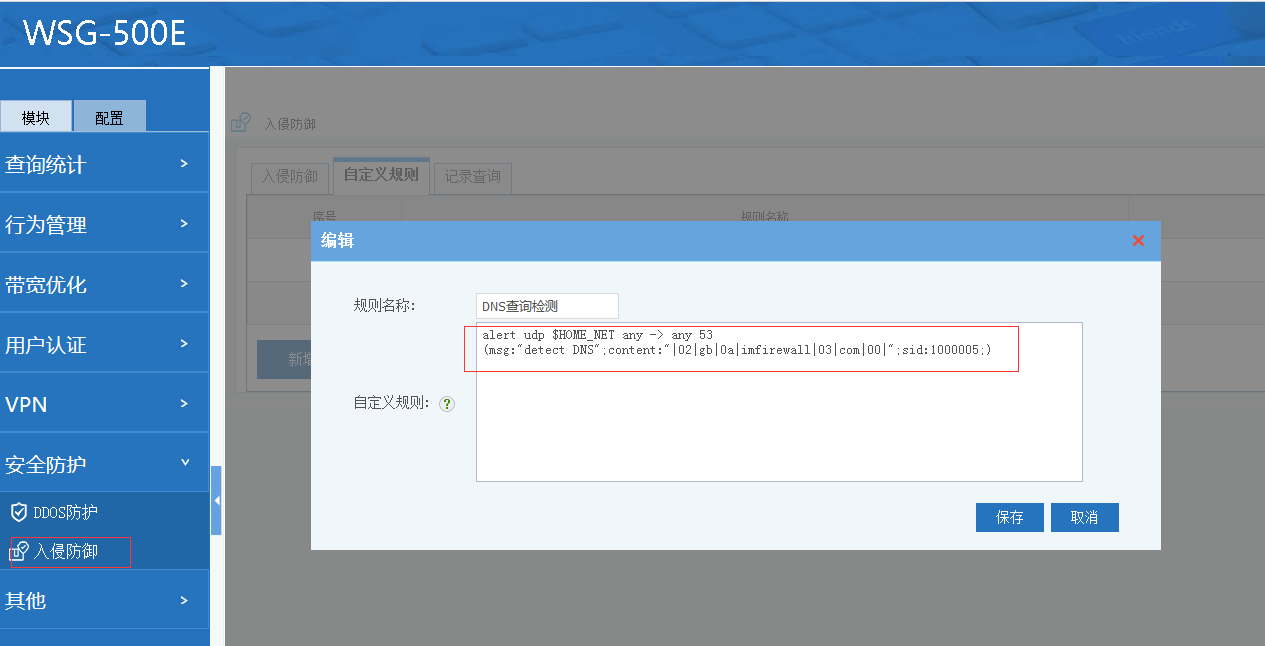

要在内网检测到对这些域名的dns请求,我们需要自定义入侵防御的规则。如下图,在入侵防御的自定义规则中添加规则。

要对DNS查询进行内容检测,自定义规则的语法如下:

alert udp $HOME_NET any -> any 53 (msg:"detect DNS";content:"|02|gb|0a|imfirewall|03|com|00|";sid:1000005;)

content后面就是要匹配的域名,要把域名按点号拆分为不同的部分。如:abc.imfirewall.com,需要拆分为|03|abc|0a|imfirewall|03|com|00|(数字是后面字符串的长度)。每条记录的sid不要重复。

要匹配安全报告中的三个域名,需要配置三条规则,如下图:

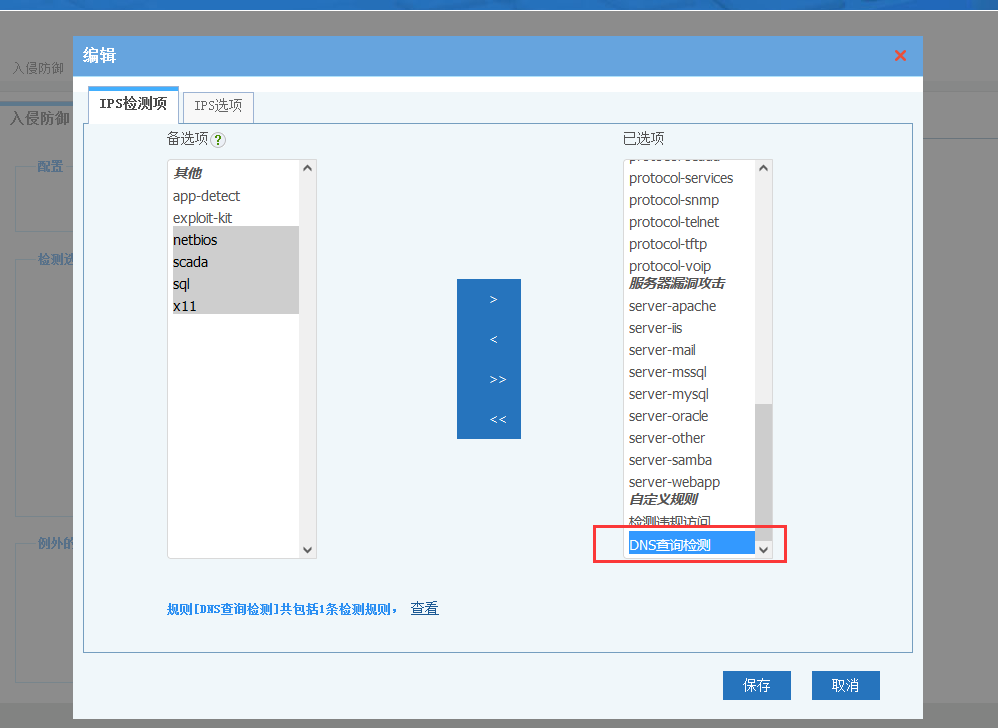

“编辑检查项”并选中自定义的规则。如图:

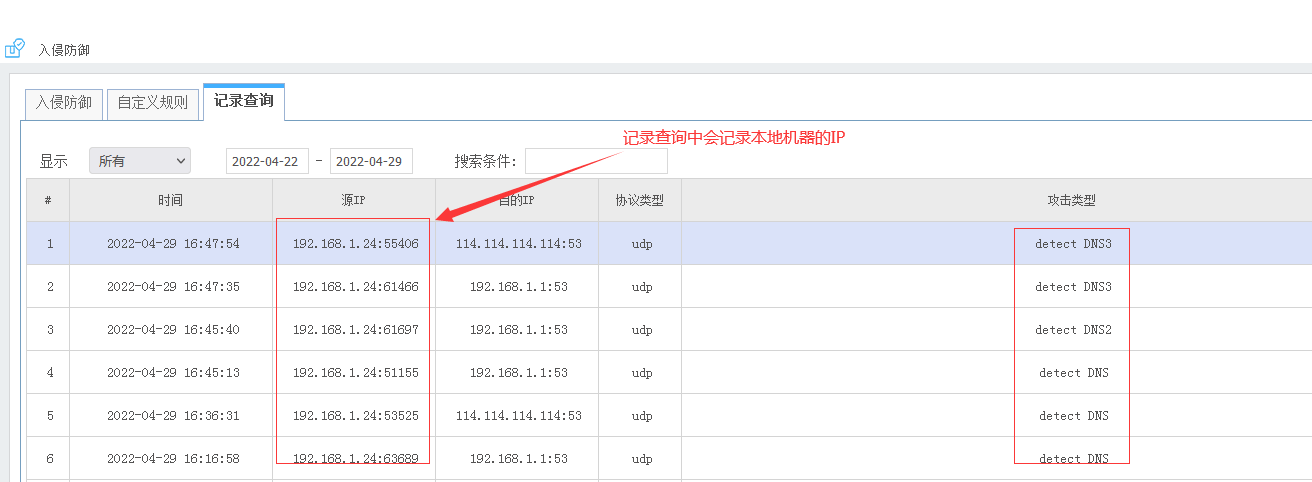

经过上述配置后,只要有人查询了这些域名的DNS,就可以在记录查询中记录该请求。如果你的局域网是自动获取IP,还可以结合“查询统计”->“记录查询”中的“IP-MAC历史”来获取IP对应的MAC地址。